La verificación en dos pasos por SMS no es suficiente

El teléfono móvil es una segunda llave idónea para permitir el acceso a redes sociales y servicios, pero son preferibles las alternativas que eviten llamadas y mensajes de texto

Es de vital importancia que nuestros accesos a las cuentas que almacenan cada vez información más sensible e importante de nosotros sean seguros. Lo más seguros posibles; no existe el candado perfecto. El auge del smartphone y la creciente inquietud de los usuarios por la seguridad de sus cuentas promovió el uso de accesos que se verifican dos veces: por contraseña y por un código extra que es enviado a un dispositivo al que se tiene acceso físico.

El teléfono es el dispositivo predilecto, siempre va con nosotros, e inequívocamente añade una capa extra de seguridad. Pero no es la mejor cerradura para las cuentas bancarias, el correo electrónico o la cuenta de Instagram de una celebridad.

En Estados Unidos, los ciberdelincuentes realizan ataques de ingeniería social para tomar el control de las cuentas de las víctimas mediante intentos de portabilidad. Con los datos de su objetivo y paciencia, se hacen pasar por su víctima para obtener el control de su número de teléfono. Ese número, gracias a la verificación en dos pasos que implementan multitud de servicios, es una llave para entrar o recuperar la contraseña. Es una práctica popular para hacerse con los monederos de divisas digitales como el bitcoin.

También es posible infectar los smartphones con un troyano, un código malicioso que actúa como un caballo de Troya: pasa de forma desapercibida para obtener información y reenviarla al dispositivo que controla el cibercriminal. "Es una práctica que todavía se usa en teléfonos Android infectados a través de aplicaciones maliciosas", dice Sergio de los Santos, director de innovación y laboratorio en ElevenPaths, unidad especializada en ciberseguridad de Telefónica, a EL PAÍS. "El troyano puede reenviar los SMS que envía el banco, por ejemplo. También es posible que una aplicación no maliciosa se actualice con el paso del tiempo para realizar estos ataques aprovechando un despiste en los sistemas de revisión de la tienda de aplicaciones".

Es mejor verificarse en dos pasos que en uno, pero existen alternativas más seguras que los SMS

En 2015, Apple tuvo que purgar su tienda de aplicaciones porque se detectaron varias aplicaciones que introducían ataques informáticos a través de un kit de herramientas de desarrollo modificado e invisible durante meses a los ojos de la compañía norteamericana.

Más allá de la ingeniería social y los peligros de instalar aplicaciones de dudoso origen y propósito, los SMS cuentan con vulnerabilidades insalvables. El protocolo de comunicación que usan las operadoras para intercambiar información entre sí, SS7, es la principal. Un ciberdelincuente puede emplearlo a su favor haciendo creer que su dispositivo es el legítimo receptor de la información que ha de llegar a la víctima. Se pueden redirigir llamadas y mensajes de texto. "Estos ataques requieren un mayor esfuerzo y no son tan comunes, pero pueden ser empleados en ataques dirigidos a víctimas cuyos datos son de gran importancia para los hackers", dice De los Santos.

Alternativas

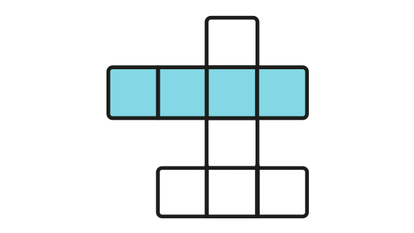

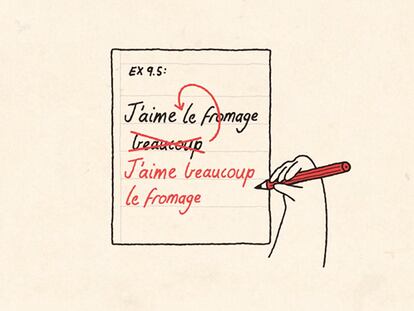

Los SMS como autenticación en dos pasos son mejores que emplear sólo una contraseña como único credencial. Pero no son la mejor opción. Herramientas como Google Authenticator con más seguras al emplear cálculos matemáticos para generar un código de acceso que no involucra la comunicación con el exterior. Es menos cómodo, y no todos los servicios permiten usarlo.

La seguridad es también responsabilidad de los servicios, que a veces no ofrecen las herramientas necesarias

La GSMA, organización internacional de operadoras móviles y compañías relacionadas, promueve Mobile Connect, un sistema que permite verificar a los usuarios gracias al código único y cifrado que es almacenado en las tarjetas SIM de sus dispositivos. Orange, Vodafone y Movistar ya lo ofrecen, aunque el siguiente paso es que más servicios lo adopten.

Telefónica ofrece Latch, una herramienta que funciona como un pestillo. El consumidor puede activar o desactivar cualquier acceso a su cuenta, de forma que sea totalmente inaccesible hasta que él abra el acceso antes de entrar con su usuario y contraseña de forma habitual. Es uno de los sistemas más seguros, pero también más complicados y tediosos de emplear.

Todavía hoy, servicios que cuentan con millones de usuarios no ofrecen procesos de verificación en dos pasos y la mayoría no da soporte a Google Authenticator o similares. La seguridad, al fin y al cabo, es una responsabilidad compartida entre servicios, operadores y usuarios.